Helm Bank USA

Spoofing y el fraude electrónico

Evite el spoofing y el fraude electrónico

¿Sabe qué hay en la bandeja de entrada de su correo electrónico? Podría haber mensajes peligrosos de estafadores que se hacen pasar por empresas o personas legítimas para que les transfiera fondos. Esta práctica, conocida como «spoofing de correo electrónico», puede generar daños económicos para las empresas o personas individuales causando estrés para todos los involucrados. Aprenda a identificar las amenazas de spoofing para proteger sus cuentas personales y corporativas.

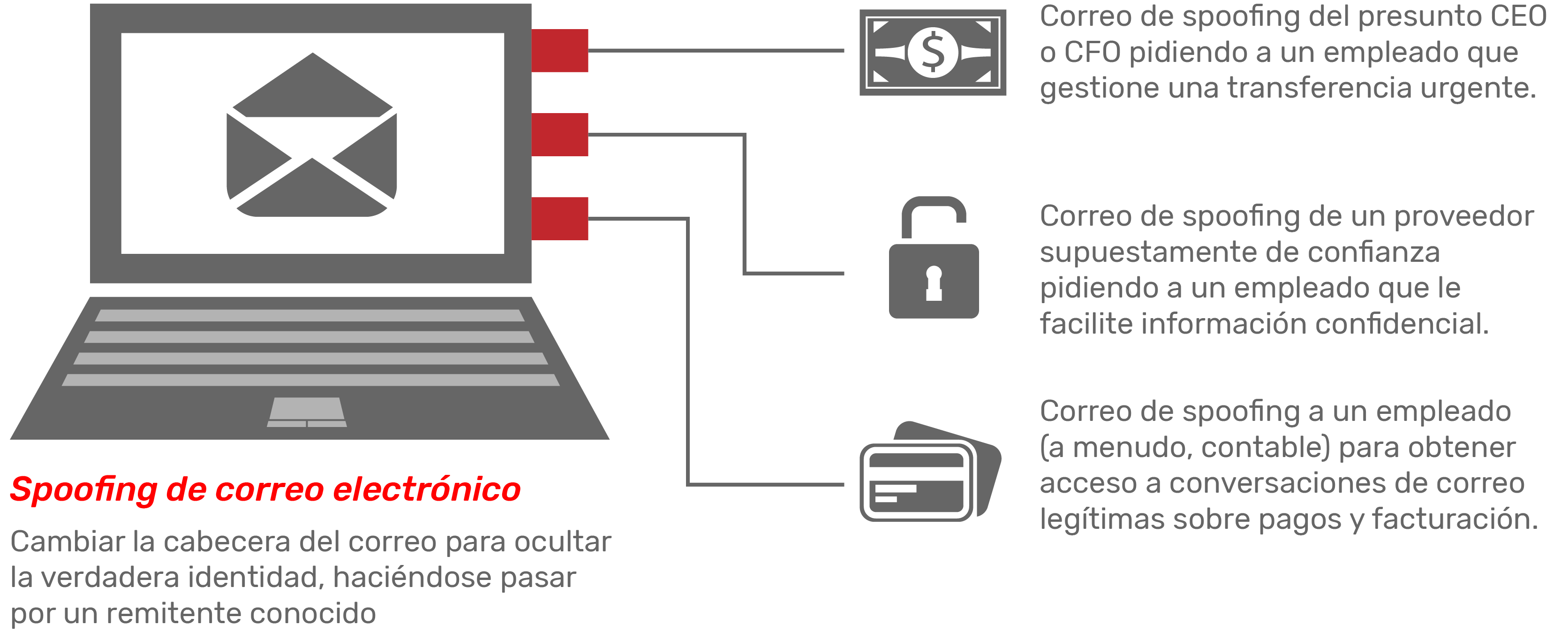

Cómo funciona el spoofing

Los grupos delictivos organizados que perpetran ataques correo electrónico empresarial comprometido (BEC, por su sigla en inglés: business email compromise) son muy sofisticados. Estas son algunas de las técnicas que utilizan para apuntar y explotar a sus víctimas:

- Suplantación de cuentas de correo electrónico y sitios web: uso de direcciones legítimas con ligeras variaciones (@HemlBankUSA.com en lugar de @HelmBankUSA.com) para hacer creer a las víctimas que reciben correos de cuentas auténticas. Los delincuentes utilizan herramientas de spoofing para dirigir las respuestas de correo a una cuenta diferente que ellos controlan.

- Spear-phishing: envío de correos falsos que provienen de remitentes supuestamente de confianza, cuyo objetivo es incitar a los destinatarios a revelar información confidencial a los perpetradores de ataques de BEC.

- Software malicioso: programa utilizado para infiltrarse en las redes de las empresas y obtener acceso a conversaciones legítimas sobre facturación y facturas que se mantienen por correo electrónico. El software malicioso, además, permite a los delincuentes acceder a los datos de las víctimas sin que estas se den cuenta, incluidas contraseñas e información de las cuentas financieras.

No caiga en la trampa

Los ataques de BEC han provocado pérdidas de miles de millones de dólares a empresas y organizaciones. En lugar de depender únicamente del correo electrónico, la mejor manera de evitar ser explotado es verificar la autenticidad de cualquier solicitud para enviar dinero es hablar con la persona directamente por teléfono.

Aquí hay otros métodos que las empresas adoptan para protegerse contra el BEC:

Estamos siempre aquí para ayudarle